A CD Projekt Red elleni támadás: a zsarolóvírusok népszerűvé válásának egy újabb csúcspontja

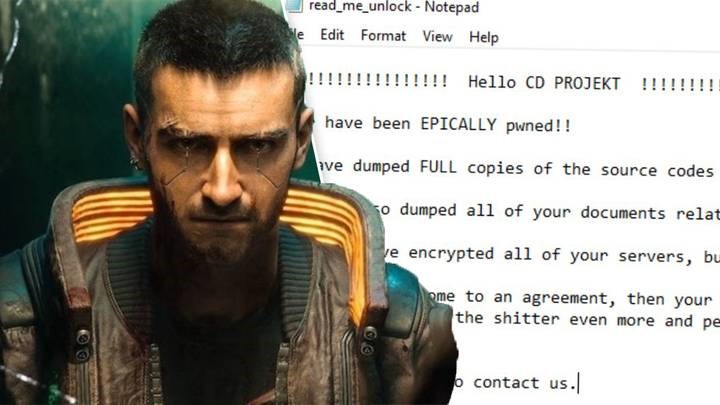

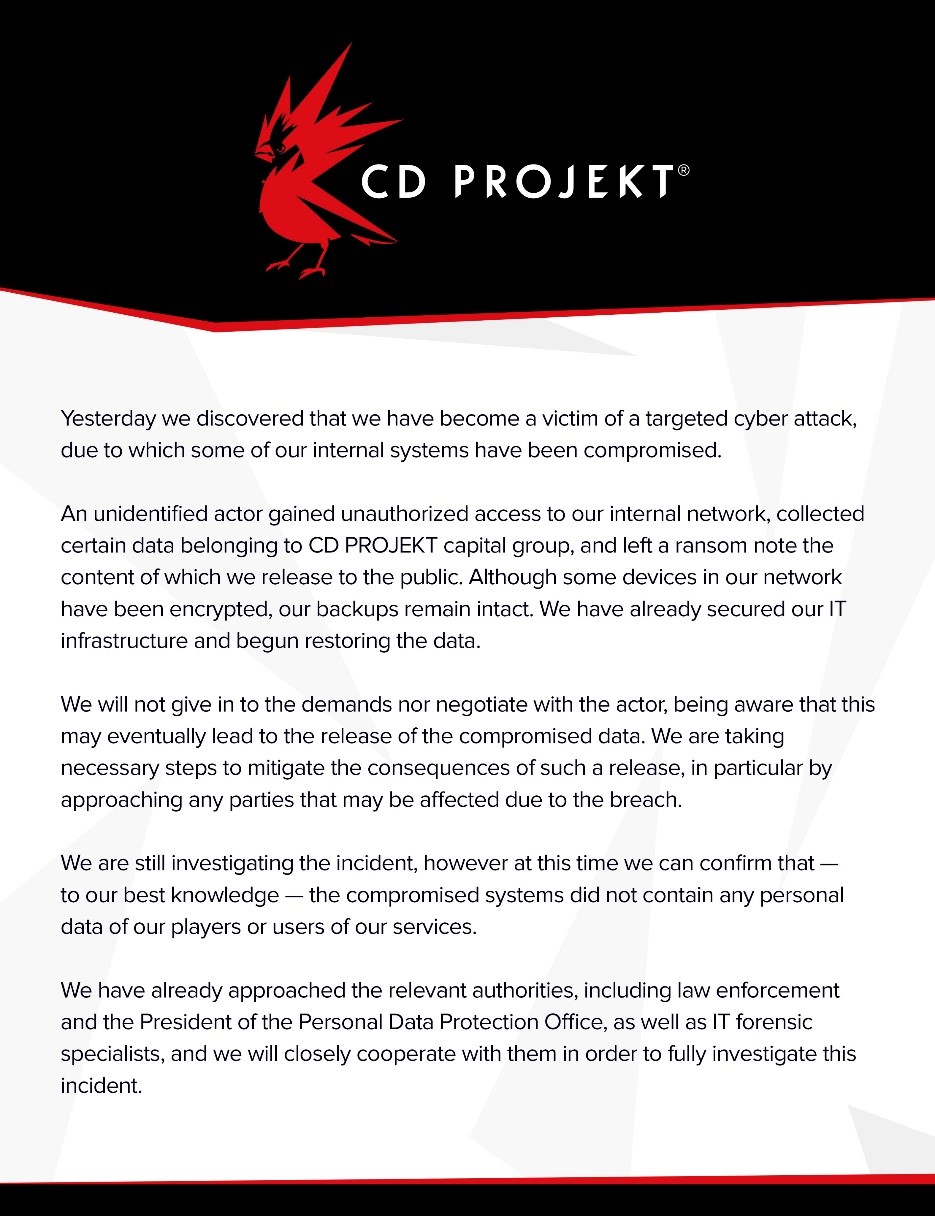

A CD Projekt Red, a világ egyik legismertebb lengyel játékszoftver fejlesztő cége 2021. február 9-én vált zsarolóvírus támadás áldozatává. A cég maga jelentette be, miszerint a napokban üzenet érkezett a rendszer szerveire, amelyben a rendszerbehatolást végzők „váltságdíj” fizetésére szólították fel a vállalat vezetőit az eltulajdonított tartalmak visszaszolgáltatásáért cserébe. A támadás több fontos dokumentumot, köztük forráskódokat, személyi anyagokat, könyvelési és befektetői kapcsolati adatokat is érintett. A behatolás végül a rendszerfájlok darkweben való eladásával végződött. Ez az ügy talán a játékipar egyik legnagyobb zsarolóvírus támadása volt, amely számos tanulsággal szolgál a kiberbűnözési fenyegetettség értékelése tekintetében.

A vállalatot érintő kibertámadás nem egyedi jelenség, az úgynevezett zsarolóvírusok már korábban, még a 2000-es évek elején megjelentek. A zsarolóvírusok modern története 2005 körül kezdődött és igazán a 2013-ban megjelent CryptoLocker vírussal robbant be a köztudatba. Természetesen ezt megelőzően is léteztek a felhasználók számítógépeire települő – főként trójai – vírusok, amelyek az eszközök zárolásával és az adathalmazok elérhetetlenné tételével fenyegettek egy „váltságdíj” megfizetése érdekében, ugyanakkor e modernkori támadások ez idáig nem látott mértékben érintették az oktatási intézményeket, vállalatokat, az igazságszoltáltatás szerveit, valamint a helyi és központi kormányzatot egyaránt.1

Hazánkat 2016-ban érte elsőként olyan támadás, amely során az érintettek egészségügyi intézmények voltak. Ekkor a veszprémi Csolnoky Ferenc Kórház informatikai rendszerét érte egy kisebb volumenű támadás, amelyet a Locky nevű zsarolóvírus programmal hajtottak végre. A támadás a sürgősségi ellátást ugyan nem, de a kórház előjegyzési rendszerét megbénította. Ugyanezen támadás eredményeként a Los Angeles-i Hollywood Presbyterian Medical Center 17 ezer dollárnyi Bitcoint fizetett ki az elkövetőknek. 2016-ben támadás érte továbbá a zirci Erzsébet Kórházat is, amelyet azonban a TeslaCrypt vírus támadott meg.

A zsarolóvírusok terjedésének legismertebbje a Wannacry elnevezésű program, amely 2017-ben váltott ki társadalmi pánikot, megfertőzve több mint 150 ország kormányzati szervereit, egészségügyi intézményeit, nagyobb vállalatait és magánszemélyeket is. A vírus egy, az amerikai NSA által már korábban felfedezett, a Windows operációs rendszerében található sérülékenységet használt ki, majd települt a felhasználók tudta nélkül és követelt 300-600 dollárt a rendszer feloldásáért cserébe.2 A Wannacry (illetve utódja, a NotPetya) azért is különleges, mert a hazai híradásokban is széleskörű figyelem övezte, hiszen egyes hazai intézmények is a támadás áldozatává váltak. A behatolás a magyarországi Telekom Zrt.-t érintette hivatalosan, az Egyesült Királyságban ugyanakkor több mint 40 egészségügyi körzetben tette elérhetetlenné az intézmények informatikai rendszereit. Egy német gyógyszeripari vállalat mindössze 90 másodperc alatt 15.000 számítógép felett vesztette el az irányítást, míg Ukrajnában egyes kórházakban az összes rögzített időpont és műtéti előjegyzés is törlődött.

A játékszoftvergyártót érintő támadás e hullám részeként is azonosítható, amely a COVID-19 járvány során az EUROPOL jelentései szerint is egyre kedveltebb elkövetési formává lépett elő. A CD Projekt Red esete emellett azért is figyelemreméltó, mert ugyan nem valamilyen kritikus infrastruktúrát érintett, mégis egy, a játékipar szempontjából nagy jelentőséggel bíró vállalat lett a zsarolóvírus-támadás áldozata. A vállalatot érő támadás emellett rámutatott egy, az elkövetési mód szempontjából keveset hangoztatott jelenségre is, amely az egyszerű feloldási rendszer helyett a tartalmak aukcióra bocsátását jelenti nem fizetés esetén. E folyamat ez idáig még példanélkülinek tekinthető a játékiparban, így annak következményei is meghatározhatatlanok. Ugyan a körülbelül 7 millió dolláros licitről szóló híresztelések nem megerősíthető forrásból származnak, mégis utalhatnak arra, hogy a még megjelenés előtt álló szoftverek forráskódjai a játékiparban tevékenykedő egyéb szereplők számára is értékes versenyelőnyt jelentő információkat tartalmazhatnak, amely felvetheti a corporate hacking, vagyis a vállalatok által finanszírozott kibertámadás lehetőségét is.

A cég ügye ugyanakkor felveti a hackertámadások sajátos motivációinak kérdését is, tekintve, hogy számos kutató, így például Jordan és Taylor3, illetve David Wall4 is fontos motivációnak tartja a bosszú szerepét az elkövetés során, amely a hacktivizmusban – vagyis a hackerek társadalmat is érintő kérdésekben történő véleménynyilvánításában – is fontos szerepet tölt be. E kapcsolódási pontot a vállalat által a tavalyi év második felében kiadott Cyberpunk 2077 játékszoftver körül kialakuló felháborodás, elégedetlenség és a pénzvisszakövetelési hullám jelenti, amely során a cég több alkalmazottját is érték személyes fenyegetések. Egyes vélemények szerint e problémák vezethettek a vállalat elleni zsarolóvírus-támadáshoz, amely nem csupán a cég által birtokolt stratégiai fontosságú forráskódok, de a vállalat alkalmazottainak személyi anyagait is érintette.

Az ügy szempontjából fontos tovább, hogy ugyan rendelkezésre állnak nemzetközi szinten – köszönhetően a 2001-ben aláírt Számítástechnikai Bűnözés Elleni Egyezménynek – a cselekmény büntetendőségét biztosító jogszabályok, a nyomozás során felmerülő problémák, így a nemzetközi nyomozáshoz szükséges engedélyek, a maszkolást elősegítő technológiák semlegesítése és a darkweb keretét szolgáltató TOR hálózat sajátos védelmi rendszerének feltárása a nyomozás sikerességének gátja lehet.

A vállalatot érintő támadás végkifejlete ugyan még nem látható előre, mindazonáltal a korábbi zsarolóvírus-támadások tapasztalataiból kiindulva nagyobb az esély e támadások további felbukkanására és akár ehhez hasonlóan a bosszú vagy vállalati érdekek által vezérelt, a játékipart érintő bűncselekmények bekövetkeztére, mint ezen ügy elkövetőinek felelősségre vonására. Mi több ezen újabb, a már ismert zsarolóvírus-támadásokat kiegészítő elkövetési trend megjelenése akár dominó effektust is okozhat, amelynek során más fejlesztéssel és szoftver- vagy hardvergyártással foglalkozó vállalatok is hasonló bűncselekmények áldozataivá válhatnak.

1 Kalaimannan, Ezhil – John, Sharon K. – DuBose, Theresa – Pinto, Anthony: Influences on ransomware’s evolution and predictions for the future challenges, Journal of Cyber Security Technology 2017/1. p. 27.

2 Christensen, Kristoffer Kjærgaard – Liebetrau, Tobias: A new role for ‘the public’? Exploring cyber security controversies in the case of WannaCry, Intelligence and National Security 2019/34. p 395–408.

3 Jordan, T & Taylor, P 1998, 'A sociology of hackers', The Sociological Review, vol. 46, no. 4, N/A, pp. 757-780.

4 Wall, D.S. (ed.) (2001) Crime and the Internet, London: Routledge. 221 + xi pp.